Les deseo unas muy Felices Fiestas y apostemos aun año 2020 mas seguro!!!

Este portal está diseñado con el fin de difundir conceptos de seguridad informática y seguridad de la información. Hoy en día es necesario crear conciencia de lo que es realmente la seguridad, por ello estamos intentando con este portal, dar a conocer todas las novedades y nuevas tecnologías. Todos aquellos que quieran participar, deben hacerlo respetando las normas de Netiquette.

jueves, 26 de diciembre de 2019

miércoles, 18 de septiembre de 2019

Jornada de Seguridad Integrada 2019

Estaremos presente con dos problemáticas:

1) Casos de grooming / cómo afrontarlos.

2) Sextortsion / formas de chantaje sexual donde los cibercriminales cuentan con contenido privado de los usuarios.

La agenda del evento es:

10:00 - CAESI - Juan C. Herrera - Importancia de la actividad como industria / Regulación de la actividad.-

10:30 - FPA - General Francisco Adrián Salcedo - Narcotráfico y Narcomenudeo.

11:10 - PSA - Augusto Roco – Armando Salguero – Silvio Crescente.

Tema: AVSEC y métodos de ocultamiento.

11:50 - Sec. Seguridad / CABA - Ignacio Cocca - Seguridad electrónica en CABA y su implementación.

12:20 - Punto Net Soluciones - Enrique Dutra / Grooming, como afrontarlos - Sextorsión, formas de chantage sexual.

17:00 a 17:40 - Horacio Calderón - Analista Internacional - Tema: Amenazas terroristas tras nacionales en la región.

Los esperamos

1) Casos de grooming / cómo afrontarlos.

2) Sextortsion / formas de chantaje sexual donde los cibercriminales cuentan con contenido privado de los usuarios.

La agenda del evento es:

10:00 - CAESI - Juan C. Herrera - Importancia de la actividad como industria / Regulación de la actividad.-

10:30 - FPA - General Francisco Adrián Salcedo - Narcotráfico y Narcomenudeo.

11:10 - PSA - Augusto Roco – Armando Salguero – Silvio Crescente.

Tema: AVSEC y métodos de ocultamiento.

11:50 - Sec. Seguridad / CABA - Ignacio Cocca - Seguridad electrónica en CABA y su implementación.

12:20 - Punto Net Soluciones - Enrique Dutra / Grooming, como afrontarlos - Sextorsión, formas de chantage sexual.

14:00 - SUVICO NACIONAL / Gustavo Pedrocca - Tema: La seguridad privada en tiempos de crisis.

15:20 - Ministerio Publico Fiscal – Ciberdelito / Fiscal Dr. Franco Pilnik. Tema: Investigación del Ciber crimen y Aspectos legales.

Policía Judicial – Dirección de Investigaciones Sergio Fernández y Gustavo Guayanes (Jefe de gabinete de Tecnología Forense de la Dirección de Análisis Criminal y Tecnologías de la Información.

Tema: Dirección General Policía Judicial – Uso de la tecnología en investigación general.

Tema: Investigación del delito desde la óptica de la tecnología y científica.

17:00 a 17:40 - Horacio Calderón - Analista Internacional - Tema: Amenazas terroristas tras nacionales en la región.

Los esperamos

Presentes en el Congreso Argentino de Testing 2019

Para inscribirse, visiten este sitio: https://argentesting.com/edicion-2019/agenda/ Los esperamos.

Hasta la próxima...

Hasta la próxima...

lunes, 16 de septiembre de 2019

La aplicacion de Uber no se puede bloquear?

En una SemanaTic intensa en Córdoba, nos consultan, en una entrevista para Canal 8 de la ciudad de Córdoba, si es posible bloquear la aplicación como solicita la Municipalidad de Cordoba.

En realidad se puede, pero así como se puede bloquear el uso, se puede saltear.

Una vez que no tengan acceso a la aplicación de UBER, pueden bajarse una aplicacion que arme directamente conexiones de VPN como la que se muestra en la imagen de abajo. Esto va hacer que naveguen desde otra localización (Uds pueden elegir desde donde en la mayoria de los casos). Si bien baja un poco la velocidad de Internet, para el caso, sobra.

En realidad se puede, pero así como se puede bloquear el uso, se puede saltear.

Una vez que no tengan acceso a la aplicación de UBER, pueden bajarse una aplicacion que arme directamente conexiones de VPN como la que se muestra en la imagen de abajo. Esto va hacer que naveguen desde otra localización (Uds pueden elegir desde donde en la mayoria de los casos). Si bien baja un poco la velocidad de Internet, para el caso, sobra.

Verificamos que esté funcionando y estemos accediendo a Uber desde otro lado, verificando la dirección IP.

Listo, ya podemos entrar a UBER y pedir el deseado móvil.

Dejo a continuación el link de la ota que nos hicieran en CANAL 8 de Córdoba (TELEFE).

Hasta la próxima.

Saludos

ED

Semana TIC 2019

Y una vez más pasó la semana TIC en la Provincia de Córdoba. Tuvimos tres sesiones, dos en la ciudad de San Francisco y otra en la ciudad de Córdoba. Aquí dejo algunas instantáneas.

DIA 1: San Francisco - 10/09/2018

Sesión 1: Grooming y las amenazas en Internet.

Participamos con dos sesiones. La primera hablamos de Grooming y las amenazas en Internet. Dimos pistas de como deben protegerse. El auditorio estaba repleto, gente parada, y en su mayoría chicos de los colegios secundarios que participaron activamente. Fue un placer esta presentación.

Sesión 2: Hackeando Humanos

Mostramos como un software Web mal desarrollado es usado para ataques de phishing y sextorsion. A su vez, mostramos como desarrollar con metodologías de OWASP y como AZURE y su WAF puede protegernos de las amenazas para tener al menos un sitio protegido como lo recomienda el OWASP Top Ten 2017.

Alumnos interesados en aprender nube y hacking. Asistieron profesionales de la zona. Al final del dia, muchos alumnos queriendo que les comente como empezar para encaminarse en "hacking".

Este espacio fue cedido por la CIIECCA para que como Punto Net Soluciones estuvieramos presentes.

DIA 2: UES21 - Córdoba Argentina - 11/09/19

En esta sesión participó Google Cloud que habló sobre aspectos de seguridad de su nube y nosotros explicamos por que no hay que tener miedo de encarar un proyecto de nube, desmentimos ciertas leyendas urbanas de nube y explicamos como encarar un proyecto seguro con Azure.

En este espacio representábamos a la CIIECCA y al CPCIPC y asistieron en su mayoría profesionales, Gtes de Sistemas de empresas locales y alumnos.

Próximamente estaremos publicando las ppt en SlideShare.

Hasta el próximo año!

Saludos

DIA 1: San Francisco - 10/09/2018

Sesión 1: Grooming y las amenazas en Internet.

Participamos con dos sesiones. La primera hablamos de Grooming y las amenazas en Internet. Dimos pistas de como deben protegerse. El auditorio estaba repleto, gente parada, y en su mayoría chicos de los colegios secundarios que participaron activamente. Fue un placer esta presentación.

Mostramos como un software Web mal desarrollado es usado para ataques de phishing y sextorsion. A su vez, mostramos como desarrollar con metodologías de OWASP y como AZURE y su WAF puede protegernos de las amenazas para tener al menos un sitio protegido como lo recomienda el OWASP Top Ten 2017.

Alumnos interesados en aprender nube y hacking. Asistieron profesionales de la zona. Al final del dia, muchos alumnos queriendo que les comente como empezar para encaminarse en "hacking".

Este espacio fue cedido por la CIIECCA para que como Punto Net Soluciones estuvieramos presentes.

DIA 2: UES21 - Córdoba Argentina - 11/09/19

En esta sesión participó Google Cloud que habló sobre aspectos de seguridad de su nube y nosotros explicamos por que no hay que tener miedo de encarar un proyecto de nube, desmentimos ciertas leyendas urbanas de nube y explicamos como encarar un proyecto seguro con Azure.

En este espacio representábamos a la CIIECCA y al CPCIPC y asistieron en su mayoría profesionales, Gtes de Sistemas de empresas locales y alumnos.

Próximamente estaremos publicando las ppt en SlideShare.

Hasta el próximo año!

Saludos

miércoles, 4 de septiembre de 2019

SEMANA TIC EN CORDOBA -2019

Del día 09/09/19 al 13/09/19 en la Provincia de Córdoba, se desarrolla la Semana TIC. Estaremos presentes en diferentes eventos, que detallamos a continuación. LOS ESPERAMOS!!!

Ciudad de San Francisco, día 10/09

Los esperamos!!!...

Ciudad de San Francisco, día 10/09

Ciudad de Córdoba, 11/09

domingo, 11 de agosto de 2019

Fake news? Que hay de cierto que hackearon las tarjetas de crédito Argentinas y Postnets?

Para entender un poco lo sucedido este fin de semana y

antes de hacer una correlación vamos a definir Fake News.

¿Qué

es Fake News?

Desde que tenemos memoria,

siempre hemos escuchado noticias engañosas, con el fin de desvirtuar, generar pánico

o simplemente ver el comportamiento/actitud del receptor. Con el crecimiento de

Internet y redes sociales, las Fake News han proliferado a lo largo y ancho del

planeta.

El término Fake News, conceptualmente

es la divulgación de noticias falsas que provocan un peligroso circulo de

desinformación o simplemente que personas tomen posturas diferentes. No hay que

ir muy lejos y revisar los dos últimos meses en las redes sociales en la Rep.

Argentina en un año electoral, la cantidad de noticias falsas son abrumadoras.

Ahora, ¿qué es necesario para

que una Fake News tenga algún impacto?, un contexto de posverdad. Este término

definido por el diccionario de Oxford como la palabra del año en 2016 y se

refiere a las circunstancias en que los hechos objetivos son menos importantes

a la hora de modelar la opinión pública que las apelaciones a la emoción o a

las creencias personales.

Se

difunde la noticia

El viernes a la noche nos

llaman desde varias organizaciones, preocupados por las noticias que estaban recibiendo, en donde figuraba el

contenido publicado en un sitio cuyo título de este decía “HACKEARON TARJETAS DE

CREDITO ARGENTINAS Y POSNET” https://imgur.com/a/mTDv3WN

(este sitio hoy solo tiene el titular, han removido las imágenes).

Aquí transcribimos el mensaje:

HACKEARON TARJETAS DE CREDITO

ARGENTINAS Y POSNET

Por una falla de seguridad de la

empresa FLUXIT (https://www.fluxitsoft.com/).

Las claves privadas de acceso a

la empresa PRISMA MEDIOS DE PAGOS . la que brinda los principales servicios de

cobros via tarjeta por POSNET.

Fue por

negligencia de la empresa, cualquier persona con mínima experiencia en

seguridad se pudo haber robado millones de pesos en estos últimos meses, (como

lo dice la foto con las credenciales oficiales de seguridad)

El motivo de

la negligencia fue no darle seguridad a sus sistemas. dejando expuesta toda

esta información ante el buscador google.

Asi como

estan espuestos estos datos, hay de otros proyectos de banco galicia y

entidades bancaria.... tambien empresas moviles como telecom. (Todos los

proyectos de sus clientes), por mi parte me entere mirando en una página de código

libre, alguna persona que se dio cuenta subio el codigo:

claves privadas de todos los

posnet del pais:

https://github.com/prisma-fluxit/push-backoffice/blob/master/change.properties.prod

código fuente de todo el proyecto

para posnet prisma:

https://github.com/prisma-fluxit/push-backoffice/

otros proyectos de fluxit:

https://github.com/prisma-fluxit/

El motivo de

este texto es concientizar a las personas que renueven sus tarjetas de credito

urgente !!! así como también usuarios de todo pago. (desarrollado por la misma

empresa)

....

En este mismo

momento todos esos datos siguen estando expuestos... quien sabe desde hace

cuanto.

https://gitlab.extranet.fluxit.com.ar/prisma-notificaciones/push-backoffice/blob/master/change.properties.prod

https://www.google.com.ar/search?q=site:gitlab.extranet.fluxit.com.ar

Todos los códigos fuentes fueron

indexados por google.

Estos son los clientes afectados:

https://www.fluxitsoft.com/work/portfolio/

- Tarjeta Naranja

- APP MOBILE Banco Galicia

- Personal Finance Management

- ICBC

- TODO PAGO

- Sancor Seguros

- Hospital Italiano

Analizando la noticia

En base a la noticia y con el

fin de dar luz al requerimiento que nos hicieron, nos pusimos a trabajar.

Que fuimos detectando a medida que investigábamos la noticia (22:07 hs - 09/08/19)

1) Revisamos

el contenido del mensaje y si, Google había indexado los contenidos de FluixIT

pero eso había ocurrido en el año 2017. Según una de las pantallas que tenía el

sitio Web publicado, la consulta a Google traía consigo todas las indexaciones,

como figura en la imagen de abajo. Esta imagen era una de las que estaban publicadas en el sitio Web. Al ejecutar la consulta "site:gitlab.extranet.fluxit.com.ar" se obtenían una cantidad importante de links.

Al

hacer la consulta site:gitlab.extranet.fluxit.com.ar (al momento de escribir el

artículo, la consulta no trae ni el 1%

de los contenidos) traía links que hacía referencia

a contenidos indexados en gitlab.extranet.fluxit.com.ar y que al intentar

ingresar nos llevaban al sitio oficial de Fluix IT y nos pedía el ingreso de un

usuario y contraseña válido por ellos. Pero gracias a Google, si usábamos la

opción “En Cache”, obteníamos cosas como estas:

Quisimos

acceder a los contenidos, pero siempre nos aparecía la pantalla de login.

2) Links

de Github: Analizando

los links que están publicados en el mensaje, hay algunos de ellos que nos

lleva a publicaciones de contenidos que aún hoy están vigente.

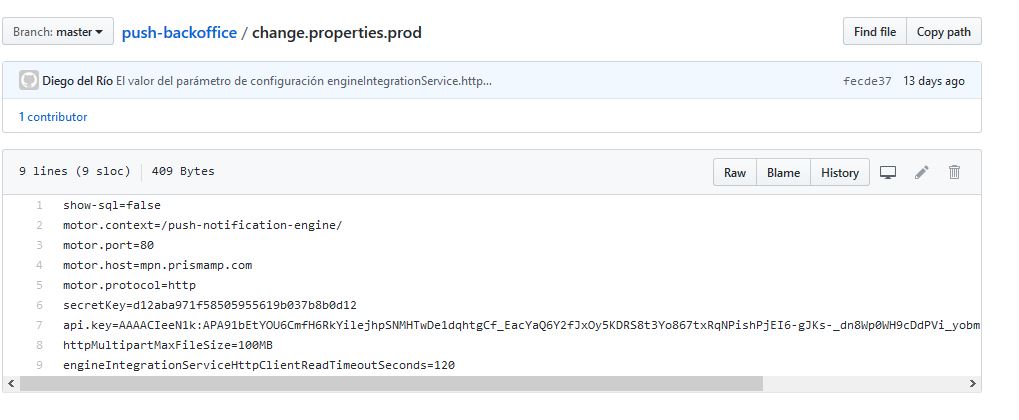

CASO

1: NO muestran directamente claves privadas, si publican alguna información que

pareciera que corresponde a una cadena de conexión, como, por ejemplo:

claves

privadas de todos los posnet del país:

https://github.com/prisma-fluxit/push-backoffice/blob/master/change.properties.prod

El dominio prismamp.com es de Prisma como indica esta

URL https://www.whois.com/whois/prismamp.com pero esos servicios no están

disponibles al menos desde Internet (no resuelve el dominio mpn.prismamp.com).

Suponiendo que fuera información cierta, al menos no es posible accederla desde

Internet de manera transparente.

Lo mismo ocurre con esta

publicación:

Corresponde

a una dirección IP que no es pública, por lo cual, no hay acceso disponible.

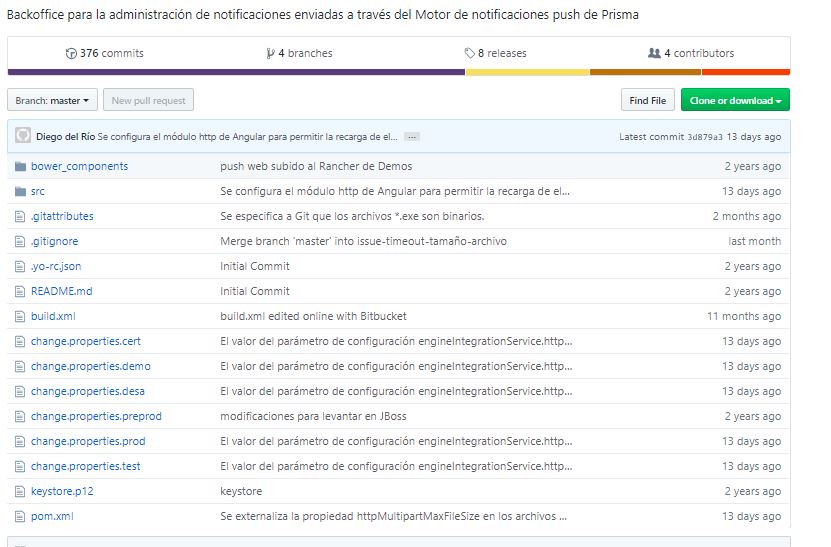

CASO 2:

Está publicado el proyecto, que según el post corresponde a la red de postnet.

código fuente de todo el proyecto para

posnet prisma:

Estos

archivos están repetidos en el link https://github.com/prisma-fluxit/push-api/tree/master/push-api

Si

bien vamos a encontrar diferentes archivos que fueron publicados en el 2017 (Coincide

con el año de indexación de Google mencionado en el artículo), hace pocos días

se subieron archivos que se supone son archivos que poseen cadenas de conexión a los diferentes entornos, no

siendo válidos o al menos inaccesible para aquellos que no estemos dentro del

proyecto precisamente.

Contacto

con FluxIT

En base a lo observado,

empezamos analizar los contenidos en Cache de Google. Un tema que llama la atención es

que diferentes proyectos (Red Link, Tarjeta Naranja, Banco Galicia, etc) poseen

contenidos subidos a GitHub y están públicos los colaboradores del proyecto. Es

decir, podemos identificar el proyecto y quienes son los colaboradores con su

rol en ellos, como muestra estas imágenes.

Por ejemplo, si elegimos a uno de ellos, podemos ver todos los proyectos en los cuales participa:

Buscamos en los diferentes miembros,

hasta dar con alguno que publicara su casilla de correo de FluxIT y dimos con

dos, con los cuales nos pusimos en contacto para validar la noticia (01:21 AM

del día 10/08/19)

El 10/08/19 a las 17:51

recibimos una notificación formal de FluxIT:

Hola Enrique, buenas tardes.

Mi nombre es XXXXXXXXX y soy Delivery Manager de FluxIT.

Le escribo para comentarle que luego de un análisis exhaustivo y con la información con la que contamos acerca de los datos que fueron expuestos, desde FluxIT aseguramos que no es posible vulnerar como afirma la nota divulgada por Whatsapp, las tarjetas de crédito o generar un daño patrimonial a los clientes de nuestros clientes.

Les paso, además la comunicación oficial ofrecida por la empresa:

https://www.fluxitsoft.com/

Mi nombre es XXXXXXXXX y soy Delivery Manager de FluxIT.

Le escribo para comentarle que luego de un análisis exhaustivo y con la información con la que contamos acerca de los datos que fueron expuestos, desde FluxIT aseguramos que no es posible vulnerar como afirma la nota divulgada por Whatsapp, las tarjetas de crédito o generar un daño patrimonial a los clientes de nuestros clientes.

Les paso, además la comunicación oficial ofrecida por la empresa:

https://www.fluxitsoft.com/

Quedo

atento a lo que necesite

Cordiales saludos.

Nota: XXXXXX se usa para ofuscar el nombre y apellido de quien nos contacta.

Analizando la notificación, lo

que publican en la Web y algunas cuestiones que detectamos en Internet, surgen

los siguientes comentarios:

- 1) “…un análisis exhaustivo y con la información con la que contamos acerca de los datos que fueron expuestos…”, es decir esos datos eran o no reales? Si fueron expuestos, significa que de algún lado se fugaron, si no sería datos “publicados”.

- 2) En 24

hs sacaron una notificación formal para frenar un poco el pánico que se venía

dando por la publicación de la noticia.

Comunicado oficial: https://www.fluxitsoft.com/

2019/08/10/comunicado-oficial- vulnerabilidad-de-datos/

- 3) Al intentar acceder a los sitios que posteaban las imágenes con las capturas de pantalla en donde se publicaban los contenidos, no estaban más disponibles. Es decir que dentro de las 24 hs, se contactaron con los que publicaron las imágenes y pidieron su remoción.

- 4) Google no mostró más la lista interminable de links de los códigos indexados en el 2017, al momento de sacar el boletín. Si colocas en Google site:gitlab.extranet.fluxit.com.ar no trae nada, ni siquiera en caché. Que bueno sería que removieran de la indexación otros contenidos que fueron requeridos por vías legales.

Aspectos que preocupan

Esto puede ser o no una Fake News, todo giró

alrededor de una publicación que de alguna manera preocupó a las entidades

financieras, ya que tuvimos llamados de varias de ellas en todo el país. Ahora,

cuestiones que observamos:

1) Github I: Están publicados los proyectos, personas que trabajan

o colaboran con ellos y roles (ver imagen punto anterior). Si sabemos que uno

de ellos puede acceder al código y que puede de alguna manera proveer un

rédito, cuanto tiempo puede pasar que alguno de ellos sea víctima de un caso de

Ingeniería Social, sextorsión o simplemente su equipo sea vulnerado y se pueda

accederse al contenido del proyecto en el cual participan? ¿No deberían están

ofuscados esos datos?

2) Github II: por qué los proyectos están publicados

allí con nombres que identifican a las entidades o entidades-proyectos. No

corren riesgos estos proyectos, ya que de manera abierta podemos conocer los

miembros y su rol? Que pasa si una de estas personas deja el proyecto y publica

el acceso de Github con solo el botón de “shared”. Hay una análisis de impacto?

No debería estar estos proyectos contenidos en un lugar más privado?

3) Desaparece información: las indexaciones de Google y

otros contenidos desaparecen cuando se informa a FluexIT. Por que justo sucede

cuando aparece la Fake News y no antes. Se durmió FluexIT?

4) Fue una Fake News? para los muchachos de fSociety

AR, no....

Conclusión

Debe ser un llamado de atención para los grupos de desarrollo, empresas que contratan desarrolladores o empresas de desarrollo, en donde subir sus productos y el nivel de seguridad que se le quiere dar. Hoy hay una tendencia de querer mostrar lo que se hace, ya sea por tener otro trabajo mejor remunerado o por ser una vidriera y se viene observando que la privacidad se va perdiendo de a poco... hasta donde llegaremos...

Hasta la próxima....

miércoles, 3 de julio de 2019

MVP 2019-2020 - 14 AÑOS trabajando con comunidades

El 01/07/19 recibí una noticia que alegró la semana y fue un el correo de Microsoft que me reconoce nuevamente como MVP Cloud and Datacenter Management. Con esta nueva mención cumplimos 14 años en donde venimos trabajando para dar lo mejor a la comunidad.

Un reconocimiento a tanto esfuerzo que realmente es una bocanada de oxigeno para continuar e ir por mas.

Hasta la próxima.

Un reconocimiento a tanto esfuerzo que realmente es una bocanada de oxigeno para continuar e ir por mas.

Hasta la próxima.

martes, 2 de julio de 2019

Presentación en BSIDES - Análisis aplicaciones móviles

Aquí les dejo el vídeo (YOUTUBE:https://www.youtube.com/watch?v=Qcqp2tHNETo&feature=youtu.be) de la conferencia que dimos en BSIDES Córdoba.

En ella hablamos sobre de como testear aplicaciones para dispositivos móviles. Que lo disfruten!!

Si desean más información o material, no duden en contactarnos.

Hasta la próxima

En ella hablamos sobre de como testear aplicaciones para dispositivos móviles. Que lo disfruten!!

Si desean más información o material, no duden en contactarnos.

Hasta la próxima

sábado, 29 de junio de 2019

OWASP ZAP 2.8

Introducción

Luego de mucho tiempo (la última versión había

sido lanzada en el 28/11/2017) , tenemos una versión nueva de OWASP’s Zed

Attack Proxy (ZAP), ahora la versión 2.8. Recordamos que es una de las

herramientas de seguridad gratuitas de las más populares del mundo y es

mantenida activamente por cientos de voluntarios internacionales. Esta

herramienta puede ayudarlo a encontrar automáticamente vulnerabilidades de

seguridad en sus aplicaciones Web mientras desarrolla y prueba sus

aplicaciones. También es una gran herramienta para pentesters experimentados

para usar en pruebas de seguridad manuales.

Vamos a mencionar algunas de las novedades de

esta nueva versión.

Pantallas

de inicio rápido

Al iniciar ZAP, ahora nos aparece a la derecha

tres opciones que nos permite

1) Exploración automatizada: le permite iniciar una exploración

automatizada contra una aplicación y la elección de la araña (modo spider) tradicional y / o ajax.

2) Exploración manual: le permite iniciar navegadores configurados

para proxy a través de ZAP con la opción de habilitar el HUD (nueva función).

3) Más información: proporciona enlaces a recursos locales y

remotos que puede usar para obtener más información sobre ZAP

Reglas de

escaneo - Release

Se han promovido las siguientes reglas de

escaneo:

Reglas de

escaneo activas:

- Promover la divulgación

de código fuente WEB-INF (Número 4448).

Reglas de escaneo pasivo:

- Promover el juego de caracteres Charset Mismatch Scanner

(Versión 4460).

- Promover ViewState Scanner (Número 4453).

- Promover la versión del Escáner JSF ViewState inseguro (Versión

4455).

- Promover el Escáner de autenticación insegura (Número 4456).

- Promover la divulgación de información Debug Errors Scanner

para su nuevo release (Número 4457).

- Promover el CSRF Countermeasures Scanner (Número 4458).

- Promueva la versión del Escáner de alcance holgado de la

Cookie (Número 4459).

Heads Up

Display

Una de las funciones más interesantes en ZAP, es

el Heads Up Display (HUD) que trae toda la funcionalidad esencial de ZAP a su

navegador. Es ideal para personas nuevas en seguridad web y también permite que

los testeadores de penetración experimentados se centren en las características

de una aplicación al tiempo que proporcionan información y funcionalidad de

seguridad clave. El HUD se puede habilitar al enviar un proxy a través de ZAP a

través de la nueva pantalla 'Exploración manual' y un botón de la barra de

herramientas de nivel superior. Realmente una novedad más que interesante, es

como si realmente estuvieras en la cabina de un avión.

Reestructuración

del código fuente

Todos los repositorios ZAP se han migrado para

usar Gradle desde Ant. El formato de código fuente estándar ahora también se

aplica de manera consistente.

Cambios en

el vector de escaneo

Los usuarios ahora tienen la opción de agregar o

no un parámetro de consulta a las solicitudes GET que no las tenían para

comenzar. En versiones anteriores, este comportamiento no era controlable por

el usuario y estaba activado de forma predeterminada. Con la nueva opción de

usuario, el valor predeterminado se ha cambiado a desactivado.

Descargarlo de aquí: https://github.com/zaproxy/zaproxy/wiki/Downloads

Descargarlo de aquí: https://github.com/zaproxy/zaproxy/wiki/Downloads

Hasta la próxima...

viernes, 24 de mayo de 2019

Bsides - Cordoba - Argentina

Repitiendo la presentación de Brasil, con más ingredientes técnicos, estaremos en el BSIDES que se realizará en la UTN de mi Ciudad, Provincia de Córdoba.

Les dejo aquí información del evento.

Agenda:

https://bsidescordoba.org/#schedule

Sitio Para ingresar y registrarse :

https://bsidescordoba.org/

Los esperamos!!

Suscribirse a:

Entradas (Atom)