Para entender un poco lo sucedido este fin de semana y

antes de hacer una correlación vamos a definir Fake News.

¿Qué

es Fake News?

Desde que tenemos memoria,

siempre hemos escuchado noticias engañosas, con el fin de desvirtuar, generar pánico

o simplemente ver el comportamiento/actitud del receptor. Con el crecimiento de

Internet y redes sociales, las Fake News han proliferado a lo largo y ancho del

planeta.

El término Fake News, conceptualmente

es la divulgación de noticias falsas que provocan un peligroso circulo de

desinformación o simplemente que personas tomen posturas diferentes. No hay que

ir muy lejos y revisar los dos últimos meses en las redes sociales en la Rep.

Argentina en un año electoral, la cantidad de noticias falsas son abrumadoras.

Ahora, ¿qué es necesario para

que una Fake News tenga algún impacto?, un contexto de posverdad. Este término

definido por el diccionario de Oxford como la palabra del año en 2016 y se

refiere a las circunstancias en que los hechos objetivos son menos importantes

a la hora de modelar la opinión pública que las apelaciones a la emoción o a

las creencias personales.

Se

difunde la noticia

El viernes a la noche nos

llaman desde varias organizaciones, preocupados por las noticias que estaban recibiendo, en donde figuraba el

contenido publicado en un sitio cuyo título de este decía “HACKEARON TARJETAS DE

CREDITO ARGENTINAS Y POSNET” https://imgur.com/a/mTDv3WN

(este sitio hoy solo tiene el titular, han removido las imágenes).

Aquí transcribimos el mensaje:

HACKEARON TARJETAS DE CREDITO

ARGENTINAS Y POSNET

Por una falla de seguridad de la

empresa FLUXIT (https://www.fluxitsoft.com/).

Las claves privadas de acceso a

la empresa PRISMA MEDIOS DE PAGOS . la que brinda los principales servicios de

cobros via tarjeta por POSNET.

Fue por

negligencia de la empresa, cualquier persona con mínima experiencia en

seguridad se pudo haber robado millones de pesos en estos últimos meses, (como

lo dice la foto con las credenciales oficiales de seguridad)

El motivo de

la negligencia fue no darle seguridad a sus sistemas. dejando expuesta toda

esta información ante el buscador google.

Asi como

estan espuestos estos datos, hay de otros proyectos de banco galicia y

entidades bancaria.... tambien empresas moviles como telecom. (Todos los

proyectos de sus clientes), por mi parte me entere mirando en una página de código

libre, alguna persona que se dio cuenta subio el codigo:

claves privadas de todos los

posnet del pais:

https://github.com/prisma-fluxit/push-backoffice/blob/master/change.properties.prod

código fuente de todo el proyecto

para posnet prisma:

https://github.com/prisma-fluxit/push-backoffice/

otros proyectos de fluxit:

https://github.com/prisma-fluxit/

El motivo de

este texto es concientizar a las personas que renueven sus tarjetas de credito

urgente !!! así como también usuarios de todo pago. (desarrollado por la misma

empresa)

....

En este mismo

momento todos esos datos siguen estando expuestos... quien sabe desde hace

cuanto.

https://gitlab.extranet.fluxit.com.ar/prisma-notificaciones/push-backoffice/blob/master/change.properties.prod

https://www.google.com.ar/search?q=site:gitlab.extranet.fluxit.com.ar

Todos los códigos fuentes fueron

indexados por google.

Estos son los clientes afectados:

https://www.fluxitsoft.com/work/portfolio/

- Tarjeta Naranja

- APP MOBILE Banco Galicia

- Personal Finance Management

- ICBC

- TODO PAGO

- Sancor Seguros

- Hospital Italiano

Analizando la noticia

En base a la noticia y con el

fin de dar luz al requerimiento que nos hicieron, nos pusimos a trabajar.

Que fuimos detectando a medida que investigábamos la noticia (22:07 hs - 09/08/19)

1) Revisamos

el contenido del mensaje y si, Google había indexado los contenidos de FluixIT

pero eso había ocurrido en el año 2017. Según una de las pantallas que tenía el

sitio Web publicado, la consulta a Google traía consigo todas las indexaciones,

como figura en la imagen de abajo. Esta imagen era una de las que estaban publicadas en el sitio Web. Al ejecutar la consulta "site:gitlab.extranet.fluxit.com.ar" se obtenían una cantidad importante de links.

Al

hacer la consulta site:gitlab.extranet.fluxit.com.ar (al momento de escribir el

artículo, la consulta no trae ni el 1%

de los contenidos) traía links que hacía referencia

a contenidos indexados en gitlab.extranet.fluxit.com.ar y que al intentar

ingresar nos llevaban al sitio oficial de Fluix IT y nos pedía el ingreso de un

usuario y contraseña válido por ellos. Pero gracias a Google, si usábamos la

opción “En Cache”, obteníamos cosas como estas:

Quisimos

acceder a los contenidos, pero siempre nos aparecía la pantalla de login.

2) Links

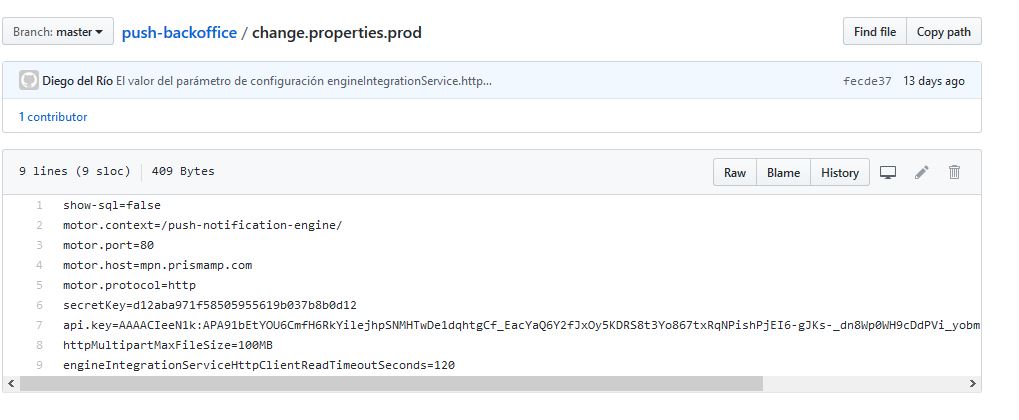

de Github: Analizando

los links que están publicados en el mensaje, hay algunos de ellos que nos

lleva a publicaciones de contenidos que aún hoy están vigente.

CASO

1: NO muestran directamente claves privadas, si publican alguna información que

pareciera que corresponde a una cadena de conexión, como, por ejemplo:

claves

privadas de todos los posnet del país:

https://github.com/prisma-fluxit/push-backoffice/blob/master/change.properties.prod

El dominio prismamp.com es de Prisma como indica esta

URL https://www.whois.com/whois/prismamp.com pero esos servicios no están

disponibles al menos desde Internet (no resuelve el dominio mpn.prismamp.com).

Suponiendo que fuera información cierta, al menos no es posible accederla desde

Internet de manera transparente.

Lo mismo ocurre con esta

publicación:

Corresponde

a una dirección IP que no es pública, por lo cual, no hay acceso disponible.

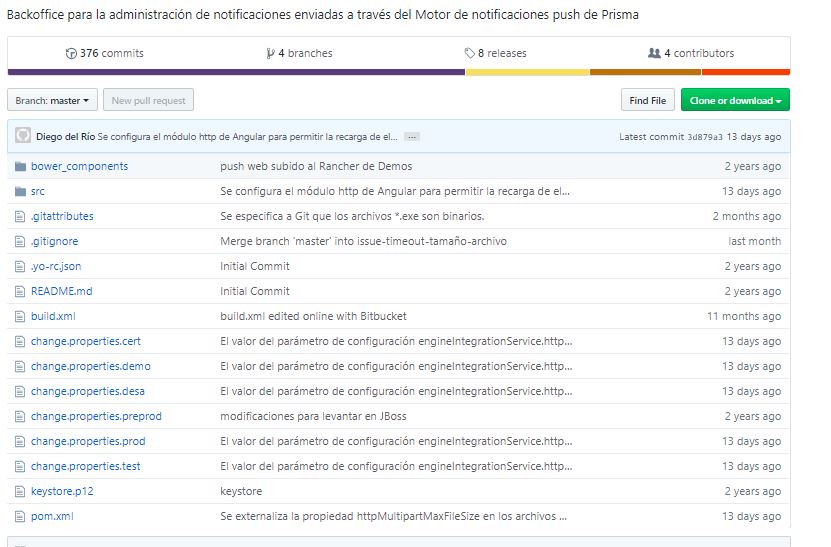

CASO 2:

Está publicado el proyecto, que según el post corresponde a la red de postnet.

código fuente de todo el proyecto para

posnet prisma:

Estos

archivos están repetidos en el link https://github.com/prisma-fluxit/push-api/tree/master/push-api

Si

bien vamos a encontrar diferentes archivos que fueron publicados en el 2017 (Coincide

con el año de indexación de Google mencionado en el artículo), hace pocos días

se subieron archivos que se supone son archivos que poseen cadenas de conexión a los diferentes entornos, no

siendo válidos o al menos inaccesible para aquellos que no estemos dentro del

proyecto precisamente.

Contacto

con FluxIT

En base a lo observado,

empezamos analizar los contenidos en Cache de Google. Un tema que llama la atención es

que diferentes proyectos (Red Link, Tarjeta Naranja, Banco Galicia, etc) poseen

contenidos subidos a GitHub y están públicos los colaboradores del proyecto. Es

decir, podemos identificar el proyecto y quienes son los colaboradores con su

rol en ellos, como muestra estas imágenes.

Por ejemplo, si elegimos a uno de ellos, podemos ver todos los proyectos en los cuales participa:

Buscamos en los diferentes miembros,

hasta dar con alguno que publicara su casilla de correo de FluxIT y dimos con

dos, con los cuales nos pusimos en contacto para validar la noticia (01:21 AM

del día 10/08/19)

El 10/08/19 a las 17:51

recibimos una notificación formal de FluxIT:

Hola Enrique, buenas tardes.

Mi nombre es XXXXXXXXX y soy Delivery Manager de FluxIT.

Le escribo para comentarle que luego de un análisis exhaustivo y con la información con la que contamos acerca de los datos que fueron expuestos, desde FluxIT aseguramos que no es posible vulnerar como afirma la nota divulgada por Whatsapp, las tarjetas de crédito o generar un daño patrimonial a los clientes de nuestros clientes.

Les paso, además la comunicación oficial ofrecida por la empresa:

https://www.fluxitsoft.com/

Mi nombre es XXXXXXXXX y soy Delivery Manager de FluxIT.

Le escribo para comentarle que luego de un análisis exhaustivo y con la información con la que contamos acerca de los datos que fueron expuestos, desde FluxIT aseguramos que no es posible vulnerar como afirma la nota divulgada por Whatsapp, las tarjetas de crédito o generar un daño patrimonial a los clientes de nuestros clientes.

Les paso, además la comunicación oficial ofrecida por la empresa:

https://www.fluxitsoft.com/

Quedo

atento a lo que necesite

Cordiales saludos.

Nota: XXXXXX se usa para ofuscar el nombre y apellido de quien nos contacta.

Analizando la notificación, lo

que publican en la Web y algunas cuestiones que detectamos en Internet, surgen

los siguientes comentarios:

- 1) “…un análisis exhaustivo y con la información con la que contamos acerca de los datos que fueron expuestos…”, es decir esos datos eran o no reales? Si fueron expuestos, significa que de algún lado se fugaron, si no sería datos “publicados”.

- 2) En 24

hs sacaron una notificación formal para frenar un poco el pánico que se venía

dando por la publicación de la noticia.

Comunicado oficial: https://www.fluxitsoft.com/

2019/08/10/comunicado-oficial- vulnerabilidad-de-datos/

- 3) Al intentar acceder a los sitios que posteaban las imágenes con las capturas de pantalla en donde se publicaban los contenidos, no estaban más disponibles. Es decir que dentro de las 24 hs, se contactaron con los que publicaron las imágenes y pidieron su remoción.

- 4) Google no mostró más la lista interminable de links de los códigos indexados en el 2017, al momento de sacar el boletín. Si colocas en Google site:gitlab.extranet.fluxit.com.ar no trae nada, ni siquiera en caché. Que bueno sería que removieran de la indexación otros contenidos que fueron requeridos por vías legales.

Aspectos que preocupan

Esto puede ser o no una Fake News, todo giró

alrededor de una publicación que de alguna manera preocupó a las entidades

financieras, ya que tuvimos llamados de varias de ellas en todo el país. Ahora,

cuestiones que observamos:

1) Github I: Están publicados los proyectos, personas que trabajan

o colaboran con ellos y roles (ver imagen punto anterior). Si sabemos que uno

de ellos puede acceder al código y que puede de alguna manera proveer un

rédito, cuanto tiempo puede pasar que alguno de ellos sea víctima de un caso de

Ingeniería Social, sextorsión o simplemente su equipo sea vulnerado y se pueda

accederse al contenido del proyecto en el cual participan? ¿No deberían están

ofuscados esos datos?

2) Github II: por qué los proyectos están publicados

allí con nombres que identifican a las entidades o entidades-proyectos. No

corren riesgos estos proyectos, ya que de manera abierta podemos conocer los

miembros y su rol? Que pasa si una de estas personas deja el proyecto y publica

el acceso de Github con solo el botón de “shared”. Hay una análisis de impacto?

No debería estar estos proyectos contenidos en un lugar más privado?

3) Desaparece información: las indexaciones de Google y

otros contenidos desaparecen cuando se informa a FluexIT. Por que justo sucede

cuando aparece la Fake News y no antes. Se durmió FluexIT?

4) Fue una Fake News? para los muchachos de fSociety

AR, no....

Conclusión

Debe ser un llamado de atención para los grupos de desarrollo, empresas que contratan desarrolladores o empresas de desarrollo, en donde subir sus productos y el nivel de seguridad que se le quiere dar. Hoy hay una tendencia de querer mostrar lo que se hace, ya sea por tener otro trabajo mejor remunerado o por ser una vidriera y se viene observando que la privacidad se va perdiendo de a poco... hasta donde llegaremos...

Hasta la próxima....