Hoy no siguen llamando empresas por que han sufrido algún tipo de ataque de ransomware y cuando analizamos la situación, observamos que los códigos maliciosos estaban en la red hace varios días, intentando acceder a la información, borrar backups, buscar PC vulnerables, etc.

Por otro lado tenemos las problemáticas de los antimalware (hoy considero que están a un 30 % de protección para evitar un código malicioso tipo ransomware), que cada vez tienen más funcionalidades que entre todas intentan bloquear la ejecución de los scripts o lineas de ejecución y desde el lado del usuario poseen PC con S.O Microsoft con buenos recursos de CPU (core i5 u core i7), con buena cantidad de RAM y discos SATA lentos, provocando que el comportamiento del equipo sea lento por que el antimalware está todo el tiempo analizando los accesos al disco (y no hablemos cuando el antimalware está configurado de manera predeterminada, el mismo dinamita el uso de la PC).

En los últimos casos, vemos, que a pesar que las plataformas poseen Microsoft Active Directory, los administradores no tienen el control de la plataforma y no saben que ocurre en ella. Es por eso, que este artículo quiere dar un poco de luz sobre esto y comentarles sobre una solución que provee Microsoft para entender el comportamiento de la red, equipos y recursos que estén conectados a ella.

Microsoft a puesto a disposición Microsoft ATA.

Qué es Microsoft ATA?

ATA es una plataforma local que le ayuda a proteger a su empresa de ataques dirigidos avanzados analizando, descubriendo e identificando automáticamente comportamientos de la entidad (usuario, dispositivos y recursos) normales y anormales, evitando implementar esto en soluciones de antimalware que lo único que provoca es consumir recursos de los S.O.

Como trabaja ATA?

ATA aprovecha un motor de análisis de red patentado para capturar y analizar el tráfico de red de múltiples protocolos (como Kerberos, DNS, RPC, NTLM y otros) para la autenticación, la autorización y la recopilación de información.

Esta información es recopilada por ATA a través de:

- Duplicación de puertos desde controladores de dominio y servidores DNS a la puerta de enlace ATA y / o

- Implementación de una ATA Lightweight Gateway (LGW) directamente en controladores de dominio.

ATA toma información de múltiples fuentes de datos, como registros y eventos en su red, para conocer el comportamiento de los usuarios y otras entidades de la organización y crear un perfil de comportamiento sobre ellos.

ATA, por otro lado, también puede recibir eventos y registros de:

- Integración SIEM

- Reenvío de eventos de Windows (WEF)

- Directamente desde el recopilador de eventos de Windows (para la puerta de enlace de peso ligero)

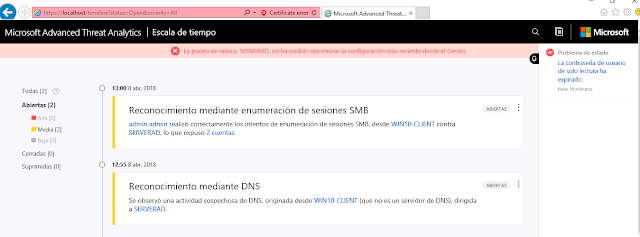

La tecnología ATA detecta múltiples actividades sospechosas, centrándose en varias fases de la cadena de ataque cybernético, que incluyen:

- Reconocimiento, durante el cual los atacantes recopilan información sobre cómo se construye el entorno, cuáles son los diferentes activos y qué entidades existen. Por lo general, construyen su plan para las siguientes fases del ataque. Este comportamiento muy habitual en un ransomware que buscan archivos de backup para eliminarlos antes de cifrar las fuentes de datos originales, por ejemplo.

- Ciclo de movimiento lateral, durante el cual un atacante invierte tiempo y esfuerzo en extender su superficie de ataque dentro de su red. También sirve para detectar casos de minería de bitcoins.

- Dominio de dominio (persistencia), durante el cual un atacante captura la información que le permite reanudar su campaña utilizando varios conjuntos de puntos de entrada, credenciales y técnicas.

Los ataques maliciosos se detectan de forma determinista, buscando la lista completa de los tipos de ataque conocidos, que incluyen:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- Forged PAC (MS14-068)

- Golden Ticket

- Malicious replications

- Reconnaissance

- Brute Force

- Remote execution

- Inicios anómalos

- Amenazas desconocidas

- Compartir la contraseña

- Movimiento lateral

- Modificación de grupos sensibles

ATA también detecta problemas y riesgos de seguridad, que incluyen:

- Confianza rota

- Protocolos débiles

- Vulnerabilidades conocidas del protocolo

ATA supervisa el tráfico de red de su controlador de dominio mediante la duplicación de puertos a una puerta de enlace ATA mediante conmutadores físicos o virtuales. Si despliega ATA Lightweight Gateway directamente en sus controladores de dominio, elimina el requisito de duplicación de puertos. Además, ATA puede aprovechar los eventos de Windows (reenviados directamente desde los controladores de su dominio o desde un servidor SIEM) y analizar los datos en busca de ataques y amenazas. Esta sección describe el flujo de redes y captura de eventos y ejercicios para describir la funcionalidad de los componentes principales de ATA: la puerta de enlace ATA, ATA Lightweight Gateway (que tiene la misma funcionalidad básica que ATA Gateway) y ATA Center.

Es una solución muy simple de implementar, si se siguen las recomendaciones que adjunto en este link en donde podrá acceder a una herramienta de sizing, que provee Microsoft.

Les dejo algunas referencias que pueden serles de utilidad

1) Acceder a la herramienta y paso a paso la instalación: https://docs.microsoft.com/es-es/advanced-threat-analytics/install-ata-step1

2) Guia de como investigar actividades sospechosas: https://docs.microsoft.com/es-es/advanced-threat-analytics/suspicious-activity-guide

3) Video explicación básica: https://docs.microsoft.com/es-es/advanced-threat-analytics/suspicious-activity-guide

Ventajas:

1) No consume recursos de los S.O monitoreados o de la red.

2) Análisis en caliente del comportamiento de la plataforma.

3) Contar con información para análisis forense.

4) Se puede integrar con SIEM para potenciar el ATA.

En un próximo articulo mostraremos como ATA nos permitirá detectar un ataque de ransomware o un intento de intrusión de un empleado deshonesto.

Hasta la Proxima

Fuente: Microsoft